Mengimplementasi IT Asset Management

Dalam 6 bulan terakhir ini, kami menangani beberapa pekerjaan terkait dengan IT Asset Management (ITAM). Kelihatannya memang simple untuk melakukan ini, tapi kenyataan di lapangan tidak seperti itu. Tim kami, hampir setiap hari ada di lokasi client membantu mengimplementasikan software Asset Management. Dalam hal ini, kami menggunakan produk ManageEngine AssetExplorer. Mengapa memilih produk ini? Perusahaan cenderung mengelola asset management, termasuk IT dan non IT. Dalam software dikenal sebagai IT Asset dan Non IT Asset. Dan se…

Pendahuluan IT Service Management

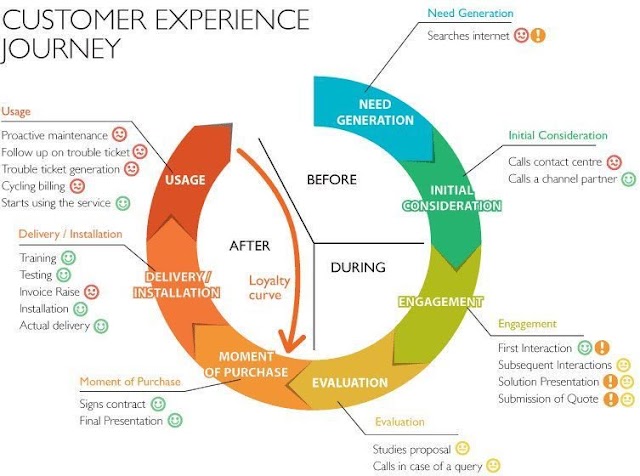

Information Technology Service Management (ITSM) adalah implementasi dan manajemen servis teknologi informasi sehingga sesuai dengan kebutuhan bisnis. Bisnis di sini dapat berupa instansi, perusahaan, maupun lembaga. Menurut ITSM Forum tahun 2002, ITSM mempunyai tujuan “Providers of IT services can no longer afford to focus on technology and their internal organization, they now have to consider the quality of the services they provide and focus on the relationship with customers.” ITSM mempunyai 4 attribut atau perspektif yang harus …

Implementasi Information Technology Service Management untuk Meningkatkan Manajemen Layanan TI Kementerian

Penerapan ITSM pada sebuah organisasi pemerintah biasanya akan menemui berbagai hambatan terkait budaya kerja pemerintah yang masih manual-tradisional. Hal tersebut terungkap dalam workshop Implementasi Information Technology Service Management (ITSM) yang diselenggarakan Bidang Pengembangan Jejaring Pustekkom Kemendikbud, 22 – 24 Mei 2017 di Bogor. ITSM adalah adalah sebuah metode pengelolaan sistem teknologi informasi (TI) berupa petunjuk atau panduan proses-proses yang dijalankan untuk pengelolaan TI bagi sebuah institusi atau o…

Selamat Hari Raya Idul Fitri 1439H

Segenap Direksi dan Karyawan PT DAYA CIPTA MANDIRI SOLUSI mengucapkan Mohon Maaf Lahir Batin Selamat Hari Raya Idul Fitri 1439H

Track Your GDPR Compliance with PRTG

Track Your GDPR Compliance with PRTG Apart from some events in the world of politics, hardly any topic has been as intensely debated in the past few weeks as the introduction of the new General Data Protection Regulation (GDPR), which came into force on May 25, 2018. The General Data Protection Regulation (GDPR) is a regulation in EU law on data protection and privacy for all individuals within the European Union (EU) and the European Economic Area (EEA). It also addresses the export of personal data outside the EU and EEA. The GDPR ai…

Popular Posts

Social Plugin